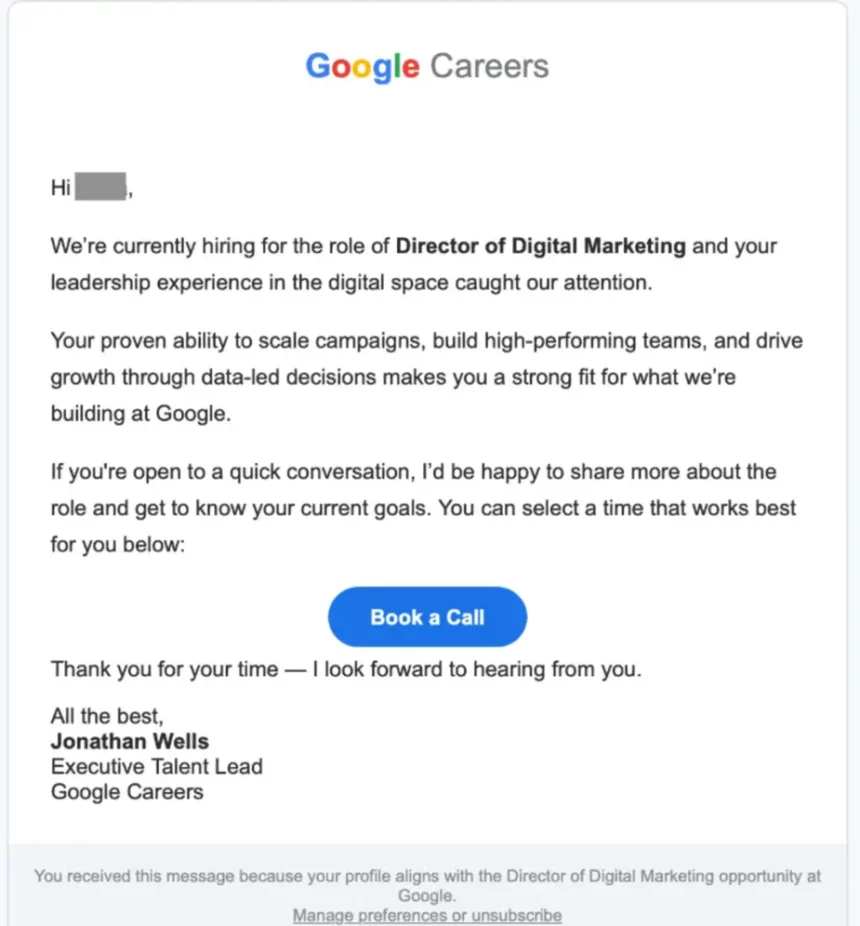

Criminosos passaram a imitar páginas do Google Careers para roubar logins de candidatos a vagas, segundo a empresa de cibersegurança Sublime Security. Em vez de um processo seletivo legítimo, as vítimas recebiam convites que pareciam recrutamento — e acabavam num esquema de phishing.

Como o golpe funcionava

Tudo começava com uma mensagem curta, do tipo “você está aberto para conversar?”. Quem clicava era levado a um agendador que parecia real. Depois de passar por um teste humano do Cloudflare Turnstile, o usuário preenchia nome, e-mail e telefone em uma página falsa. Ao seguir, vinha uma página de login forjada para capturar a senha — um padrão clássico de ataques a contas do Google.

Os remetentes se faziam passar por recrutadores ou departamentos de contratação. Entre os endereços observados pela equipe da Sublime estavam:

- Carreiras GG <hire@googleadjobhub[.]com>

- Carreiras GG <workforce@ggcareerslookup[.]com>

- G/ Emprego <gemployment@jobnimbusmail[.]com>

- Gonçalo Santos – Parceiro de Talentos <goncalo.santos@feedzai[.]com>

O botão de agendamento direcionava para URLs que imitavam subdomínios e domínios parecidos com o Google Careers. Entre os domínios maliciosos listados pela empresa estavam, por exemplo:

- aplicar.gcareersapplyway[.]com

- hire.gteamshiftline[.]com

- hire.gteamjobpath[.]com

- hire.gteamcareers[.]com

- recruit.gcareerspeople[.]com

- recruta.gcareerscrewfind[.]com

- recruta.gcareerscandidatelink[.]com

- schedule.ggcareerslaunch[.]com

O que a Sublime Security identificou

O time diz que um motor de detecção com inteligência artificial conseguiu bloquear tentativas desse tipo e também encontrou padrões recorrentes, mesmo com variações ao longo do tempo. Entre os sinais reunidos estavam:

- marca representada em infraestrutura que não pertence ao Google Careers;

- domínios que imitam a marca, mas não são oficiais;

- uso de domínios recém-registrados (nos últimos 30 dias);

- desalinhamento entre a identidade alegada do remetente e o domínio real;

- urgência para obter resposta e descrição vaga da vaga;

- linguagem lisonjeira e informações limitadas, características comuns em golpes de recrutamento.

A maioria das tentativas estava em inglês, com detecções também em espanhol e sueco, e os atacantes vinham alterando o padrão para tentar escapar de filtros.

Para ficar atento

O caso mostra como golpes de phishing podem usar interfaces legítimas (ou boas imitações) para parecerem confiáveis. Vale checar o domínio real do remetente, desconfiar de pedidos urgentes e confirmar convites com canais oficiais antes de inserir credenciais.